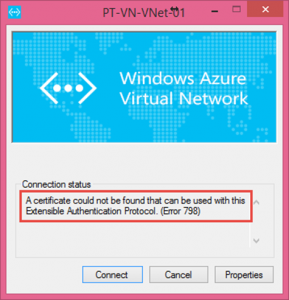

[How-To] Microsoft Azure | Cómo solucionar el error 798 “A Certificate Could Not Be Used with this Extensible Authentication Protocol” en Windows 8.1 en una VPN hacia Azure

Microsoft Azure permite configurar VPN de tipo “Point-To-Site” para establecer vínculos entre un punto (como puede ser un equipo basado en Windows 8.1) y una red virtual de la plataforma Azure. Para poder realizar este vínculo, Azure ofrece instaladores de 32 y 64 bits que generan la configuración necesaria.

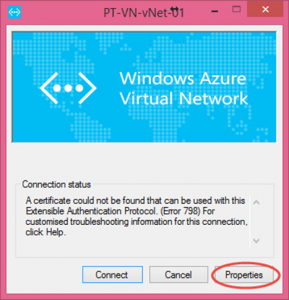

En algunas circunstancias, podemos obtener el error 798 con el estado “A certificate could not be found that can be used with this Extensible Authentication Protocol”. En esta publicación vamos a recorrer opciones para remediar el mismo y poder marcar una VPN Point-To-Site con Azure desde Windows 8.1.

Contenidos

Introducción

Objetivo

Esta publicación tiene como objetivo demostrar a los Administradores cómo pueden solucionar el error 798 con el detalle “A certificate could not be found that can be used with this Extensible Authentication Protocol” en equipos basados en Windows 8.1.

Audiencia

Este documento está dirigido a Consultores, Profesionales IT y personas que desarrollan tareas de Consultoría, Administración y Soporte o que simplemente están interesados en leer e investigar sobre la tecnología alcanzada por esta publicación.

Comentarios y Corrección de Errores

Hemos realizado nuestro mejor esfuerzo para no cometer errores, pero al fin y al cabo somos seres humanos. Si deseás reportar algún error o darnos feedback de qué te pareció esta publicación, por favor no dejes de comunicarte con nosotros a través de correo electrónico a la siguiente dirección: info@tectimes.net.

Alcance Técnico

Entender cuál es el alcance de la publicación nos ayuda a tener una expectativa real de lo que encontraremos en la misma, de modo tal que quién lo lee no espere ni más ni menos de lo que encontrará. Vamos a describir el objetivo técnico, tecnologías alcanzadas, escenario de trabajo y plan de trabajo en alto nivel.

Objetivo Técnico

El objetivo técnico de este tutorial es identificar soluciones técnicas para el error 798 al marcar una VPN Point-To-Site desde un cliente VPN Windows 8.1 utilizando el instalador provisto por Microsoft Azure. El detalle del error es “A certificate could not be found that can be used with this Extensible Authentication Protocol”.

Tecnologías Alcanzadas

Las tecnologías alcanzadas por esta publicación son las siguientes:

- Windows 8.1 64-bit.

- Suscripción activa a Microsoft Azure.

Escenario de Trabajo

El escenario de trabajo que da marco a esta publicación es el siguiente:

- Una PC con Windows 8.1 64-bit.

- Cliente de Microsoft Azure VPN Point-To-Site instalado y configurado.

- Microsoft Azure con una red virtual configurada con capacidades de VPN Point-To-Site.

Plan de Trabajo

El plan de trabajo a desarrollar en esta publicación es el siguiente:

- Identificación del ERror.

- Repaso por alternativas de solución.

- Ejecución de Solución Propuesta: configuración manual de VPN hacia Azure desde Windows 8.1.

Desarrollo

Detalles del Error 798

Luego de instalar y configurar el cliente de VPN Point-To-Site desde la web de Microsoft Azure, puede ocurrir que en clientes Windows 8 o superior (64bit más específicamente) se registre el siguiente error al querer marcar la conexión:

En el resto de la publicación vamos a recorrer que alternativas hay para solucionarlo.

Alternativas de Solución

Este error puede ser generado por alguno o varios de los siguientes puntos:

- No existe el certificado digital correspondiente en el equipo donde estamos intentando marcar la VPN.

- El certificado digital correspondiente existe, pero no ha sido importado en el Personal Store sino en el Computer Store del almacén de certificados.

- Existe un error en el cliente VPN de Microsoft Azure con ediciones 64-bit de Windows 8 / 8.1 (reportado en varios foros de soporte).

Para los primeros dos puntos, es necesario revisar que el certificado generado con la herramienta “MakeCert” de Visual Studio en el momento de generar la red virtual en Azure esté debidamente importado en el almacén Personal de Certificados Digitales en cada computadora desde la cual se intenta marcar la VPN Point-To-Site utilizando el cliente de Azure.

En el caso que esto ya haya sido verificado y el certificado exista, vamos a proponer la siguiente solución para remediar el error: crear un marcado VPN hacia Azure en forma manual (y no utilizar el instalador de Azure).

Solución Propuesta: Configuración Manual de VPN en Windows

Vamos a recorrer el asistente de creación de VPN para poder configurar de manera satisfactoria las ocpiones para marcar la conexión hacia Microsoft Azure. Es importante recordar que es REQUISITO haber revisado que el certificado digital generado con la herramienta “MakeCert” durante la creación de la red virtual en Azure esté en el “Personal Store” del almacén de certificados en la computadora que vamos a generar la conexión.

En caso contrario, no funcionará. Si tenés dudas al respecto, podés verificar las “Publicaciones Relacionadas” al final de esta publicación donde encontrarás el link hacia un tutorial de creación de VPN Point-To-Site en Azure (allí verás los pasos a seguir con “MakeCert” de Visual Studio).

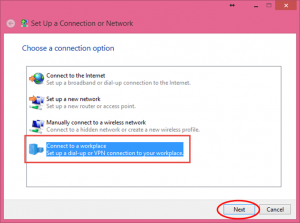

Configuración de VPN manual

Vamos a comenzar el asistente de configuración de VPN eligiendo la opción de “Connect to a workplace”:

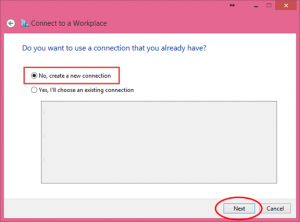

Vamos a indicarle al asistente que utilizaremos una nueva conexión creada, no una existente:

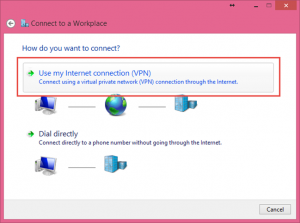

Luego indicaremos que queremos conectarnos utilizando nuestra conexión a internet existente:

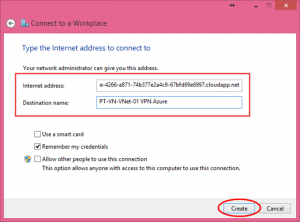

Vamos a indicar un nombre para nuestra conexión. Luego, debemos ser cuidadosos en la siguiente opción: tenemos que indicar la dirección a la cual queremos marcar la VPN tal como es identificada en Azure:

¿Cómo conocemos el nombre de host que debemos ingresar en “Internet Address”? Muy simple, en la pantalla de error del marcado VPN con el cliente de Azure vamos a ir a Propiedades:

Allí vamos a elegir “View Log”:

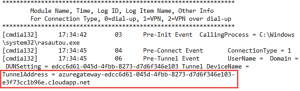

Y en el Log vamos a recorrer los registros hasta encontrar el “TunnelAddress”:

Este valor es el que debemos ingresar en “internet Address” del asistente de creación VPN que estamos recorriendo.

Modificación de Propiedades de la VPN manual creada

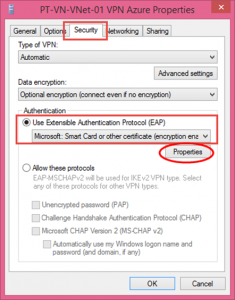

Una vez generada la conexión VPN, aún nos falta configurar algunos aspectos para que funcione. Vamos a ingresar a las propiedades de la misma (en nuestro caso se llama “PT-VN-VNet-01 Point-To-Site”) e ingresaremos en la solapa “Security” y elegiremos “Use Extensible Authentication Protocol (EAP)”:

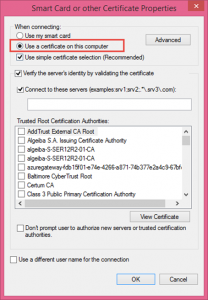

Luego ingresaremos a las propiedades para elegir la opción de “User a certificate on this computer”:

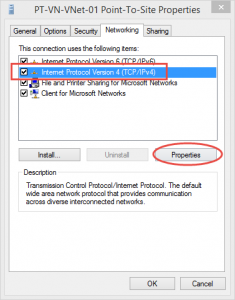

Por último, debemos deshabilitar el utilizar la puerta de enlace de la red VPN para que sigamos teniendo conexión a Internet aún cuando estemos conectado a dicha VPN. Para eso vamos a ir a la solapa “Networking” y de allí a las propiedades del protocolo IPv4:

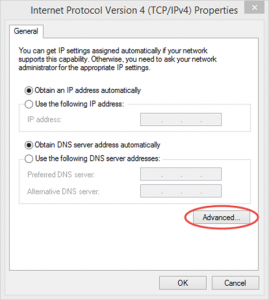

Luego elegiremos el botón “Advanced”:

Y por último destildaremos la opción “Use default Gateway on remote network”:

Aceptaremos todas las ventanas que han quedado abiertas y ahora estamos en condiciones de realizar la conexión de prueba hacia Azure (marcado de prueba).

Realización de Conexión de Prueba

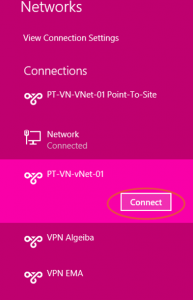

Vamos a elegir “Conectar” a la conexión creada (en nuestro caso se llama “PT-VN-VNet-01 Point-To-Site”):

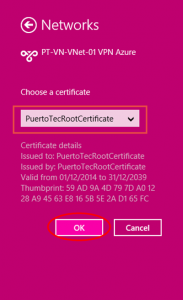

Cuando elegimos conectar, nos debería aparecer la opción de elegir un certificado de nuestro Personal Store que se utilizará para autenticar con Azure. En nuestro caso el certificado es el siguiente (RECORDAR! Debe estar en el Personal Store y no Computer Store del Almacén de Certificados):

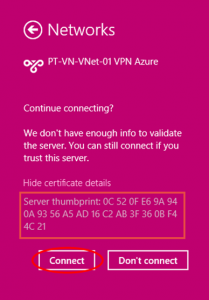

No siempre pasará, pero la primera vez el asistente nos pedirá configuración de que queremos conectarnos al servidor destino mostrándonos detalles del certificado. Le damos “Connect”:

Luego de este paso, estaremos conectados a Azure! (o deberíamos):

Ya estamos conectados a Azure! Ahora debemos ejecutar un último paso que describimos a continuación.

Seteo de Rutas Estáticas hacia Azure

El cliente de VPN de Azure realiza los ruteos estáticos inmediatamente luego de conectarnos a la VPN Point-To-Site. Al no utilizarlo y en su lugar generar una configuración manual, debemos establecer los ruteos necesarios para que podamos llegar a la red virtual una vez enlazada la VPN Point-To-site.

En nuestro caso, la red virtual de azure es la 10.50.0.0/16 y la dirección de nuestro enrutador en Azure la 172.16.0.1 (suele ser la primera dirección IP de la red para VPN que hayamos configurado en Azure). Nuestra ruta (que debemos correr desde un CMD con derechos de administrador en el equipo donde hemos realizado el marcado VPN) es la siguiente:

route add 10.50.0.0/16 172.16.0.1

Esto hará que todos los paquetes que tengan como destino la red 10.50.0.0/16 se deban enrutar por la 172.16.0.1.

Conclusiones

El error 798 al marcar la VPN Point-To-Site hacia Azure utilizando el cliente nativo de Microsoft Azure puede deberse a varias razones. Si bien en esta publicación hemos puesto foco en generar el marcado VPN manual, es importante revisar en el apartado “Alternativas de Solución” todos los puntos propuestos.

Si los puntos anteriores no funcionan, podríamos optar por la opción de utilizar una configuración manual para conectarnos a Azure. Este error está reportado en varios foros de soporte oficiales y no oficiales, y aparentemente es debido a problemas de compatibilidad entre el cliente de VPN de Microsoft Azure para conexiones Point-To-Site y Windows 8 / 8.1 de 64-bit.

Esperamos que esta publicación les haya resultado de utilidad. ¡Hasta la próxima!

Referencias y Links

- Configure a Point-to-Site VPN in the Management Portal: http://msdn.microsoft.com/en-us/library/azure/dn133792.aspx

[related-posts]

Muchas gracias por el aporte!

Me ayudó a resolver ese problema.

Un fuerte abrazo!