[Articulo] Microsoft Azure | Seguridad en los Recrusos de Azure: modelo Role-Based Access Control (RBAC)

Como ya hemos dicho en otras publicaciones, Azure Resource Manager (conocido como ARM) ha sido un cambio radical en la forma en que vemos, administramos y organizamos los recursos en Microsoft Azure, comparativamente con el modelo de Servicio conocido como “Azure Service Model” (ASM).

Una de las posibilidades que nos brinda ARM es poder implementar Role-Based Access Control (conocido con sus siglas “RBAC”) en recursos o grupos de recursos de Microsoft Azure, brindando la flexibilidad necesaria para poder segurizar la gestión de recursos dentro de una misma suscripción.

En esta publicación vamos a presentar los conceptos básicos de RBAC en Azure, como así también presentar los grupos predeterminados sobre los cuales se puede aplicar.

¡Esperamos que lo disfruten y estamos en contacto!

Contenidos

Introducción

Objetivo y Alcance

Esta publicación tiene como objetivo informar a las organizaciones de la factibilidad, como así también brindar a los administradores de IT los lineamientos más básicos sobre RBAC en Azure.

El alcance de esta publicación está referido al desarrollo conceptual de roles predeterminados en Azure que nos permiten dar los primeros pasos en RBAC, como así también analizar en alto nivel próximos pasos sugeridos para su implementación.

Audiencia

Este documento está dirigido a Consultores, Profesionales IT y personas que desarrollan tareas de Consultoría, Administración y Soporte o que simplemente están interesados en leer e investigar sobre la tecnología alcanzada por esta publicación.

Comentarios y Corrección de Errores

Hemos realizado nuestro mejor esfuerzo para no cometer errores, pero al fin y al cabo somos seres humanos. Si deseás reportar algún error o darnos feedback de qué te pareció esta publicación, por favor no dejes de comunicarte con nosotros a través de correo electrónico a la siguiente dirección: info@tectimes.net.

Desarrollo

¿RBAC en Azure?

¡Si! A partir de la implementación de Azure Resource Manager, donde el foco está en el recurso y permite organizar a los recursos como un grupo, el concepto y práctica de RBAC (Rol-Access Based Control) es posible de implementar en Microsoft Azure.

Puntualmente, RBAC puede implementarse en cualquier recurso o grupo de recursos de Azure, permitiendo ordenar lógicamente y administrar acceso de una forma eficiente para los administradores.

Si, por ejemplo, asignamos permisos a un grupo de recursos, los recursos dentro tendrán herencia de dichos permisos, pero a la vez podremos agregar permisos adicionales a algún recurso del grupo sin afectar al resto.

¿A qué le podemos asignar permisos?

Se pueden asignar permisos a los siguientes recursos: suscripciones, grupo de recursos o recursos individuales.

Roles Básicos

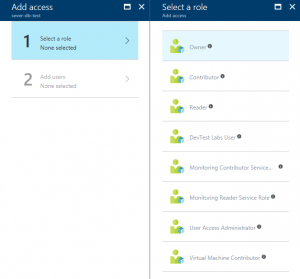

Existen roles básicos que pueden asignarse a un usuario o grupo de usuarios, si bien también pueden generarse roles personalizados. Algunos ejemplos de los roles básicos y predeterminados en Azure son:

- Owner: este rol permite administrar todo, e inclusive modificar permisos o accesos.

- Contributor: este rol permite administrar todo, pero no modificar permisos o accesos.

- Reader: este rol puede ver todo, pero no modificar nada.

- Otros Roles (aquí te mostramos una captura):

Cada uno de estos roles pueden ser asignados a una suscripción, grupo de recursos o recurso en particular, tal como hemos explicado más arriba. Ahora bien, tambíen existen roles pre-definidos de Azure para determinados tipos de servicio, los cuales también pueden extenderse con personalizados. Algunos ejemplos son:

- Virtual machine contributor: permite administrar una máquina virtual, pero no puede administrar la red virtual a la cual está conectada o la cuenta de almacenamiento donde el VHD está alojado.

- Storage account contributor: permite administrar cuentas de almacenamiento, pero no puede administrar el acceso (permisos) a dicho recurso.

Conclusiones: ¿Cómo seguir?

Creemos que en esta publicación, breve y en alto nivel, hemos podido conceptualizar a RBAC en Azure. Ahora bien, es muy importante entender que implementar RBAC en cualquier lado, incluyendo Azure, requiere de un Planeamiento, Desarrollo y Despliegue:

- Cuando hablamos de Planeamiento estamos queriendo decir que debemos relevar y diseñar una estrategia y solución de permisos basados en RBAC (roles). No recomendados andar implementando RBAC a medida que lo necesitamos. Si aún no tenemos claro el alcance total, podemos hacer un corte de control, acordar con la empresa o cliente una visión y objetivos a corto plazo, y avanzar en el planeamiento.

- Cuando hablamos de Desarrollo nos referimos a preparar en un ambiente controlado estos permisos y entender si cubren todos los requerimientos de negocio y técnicos relevados.

- Por último, cuando hablamos de Despliegue nos referimos, finalmente, a la implementación productiva y visible para nuestros usuarios.

Esperamos que esta publicación les haya resultado de interés. ¡Nos estamos leyendo!

Referencias y Links

No aplica para esta publicación.

[related-posts]