[TUTORIAL] Active Directory Domain Services | Configurar Fine-grained Passwords y Account Lockout Policy en Windows Server 2012

A partir de Windows Server 2008, existe la posibilidad de tener diferentes políticas de contraseñas y políticas de bloqueo de cuentas a diferentes segmentos de nuestro Directorio Activo. Esto no era posible en versiones anteriores de Active Directory, lo cual obligaba a, por ejemplo, tener dominios separados o sub-dominios.

Windows Server 2012 agrega la posibilidad de administrar estas políticas en forma gráfica, lo cual no era del todo posible en Windwos Server 2008 y 2008 R2.

En este tutorial vamos a ver cómo utilizar esta funcionalidad gráfica en un dominio de laboratorio.

[toc]

Introducción

Objetivo

Esta publicación tiene como objetivo presentar la configuracón paso a paso, con ejemplos, de Fine-grained Passwords y Account Lockout Policy en Active Directory Domain Services de Windows Server 2012 y cómo ésto puede ayudar a las organizaciones a tener políticas diferenciadas de contraseñas a través de una interfaz gráfica.

Alcance

Esta publicación puede aplicarse a:

- Windows Server 2012 Standard

- Windows Server 2012 Datacenter.

- Active Directory Domain Services.

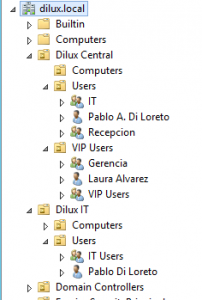

Escenario de Trabajo

Contamos con una infraestructura de Active Directory y un nivel funcional de bosque y dominio Windows Server 2012. Existen dos controladores de dominio:

- PDC01.DILUX.LOCAL

- PDC02.DILUX.LOCAL

Contamos con la siguiente estructura de OUs:

- Dentro de la OU “Dilux Central\Users” tendremos un grupo llamado Recepción.

- Dentro de la OU “Dilux Central\VIP Users” tendremos un grupo llamado “Usuarios VIP”

- Dentro de la OU “Dilux IT\Users” tendremos un grupo llamado “IT”

Plan de Trabajo

Nuestro Plan de Trabajo para este tutorial será el siguiente:

- Creación de dos Políticas de Password y Bloqueo de Cuenta

- Asignación de las políticas en nuestro Active Directory

- Validación de Políticas

Desarrollo

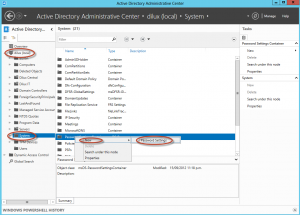

Creación de dos Políticas de Password y Bloqueo de Cuenta

Para comenzar con nuestra tarea, vamos a abrir el “Active Directory Administrative Center” y abriremos nuestra carpeta root de dominio:

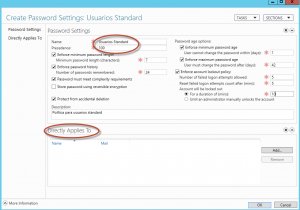

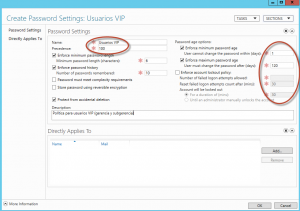

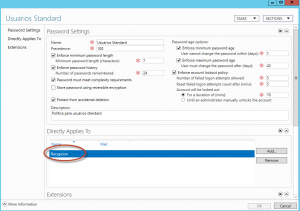

Nos aparecerá una pantalla para completar una política de contraseñas. Vamos a llenarla con los siguientes datos:

En este caso, estamos creando una política llamada “Usuarios Standard” que tiene las siguientes características:

- Precedence: 100 (sirve para evitar conflictos en el caso que al objeto se le apliquen varias políticas de password y bloqueo.

- Cantidad de caracteres mínimos del password: 7

- Historial de password: 24

- Edad mínima del password: 1 día

- Edad máxima del password: 42 días

- Intentos permitidos de error: 5 intentos

- Reseteo de tiempo ante intentos fallidos: 5 minutos

- Duración de bloqueo ante más de 5 intentos: 10 minutos

Nótese que tenemos la posibilidad de realizar un “Directly Applies To”, es decir aplicar esta política directamente a un objeto usuario / grupo. En este caso, vamos a dejarla sin aplicación inmediata.

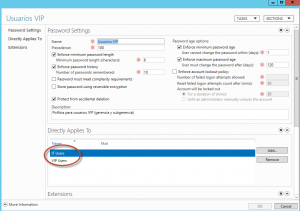

Vamos a repetir la acción, pero creando una segunda política llamada “Usuarios VIP” con la siguiente configuración:

Nótese que la gran diferencia recide en que esta política es más “permisiva” que la anterior. Más allá de consideraciones de seguridad (si son recomendadas o no las opciones seleccionadas), claramente esta política no tiene bloqueos ante intentos fallidos de inicio de sesión y la contraseña puede no ser cambiada durante 3 veces el período de tiempo que la anterior política. Por supuesto, como su nombre lo indica en este ejemplo, está dirigida a usuarios VIP.

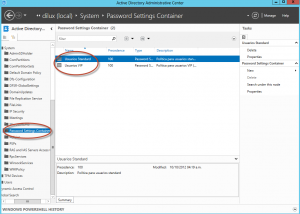

Como podemos observar hasta el momento, nos figuran en nuestro “Active Directory Administrative Center” las dos políticas:

Asignación de las políticas en nuestro Active Directory

Vamos a asignar las dos políticas de contraseñas y bloqueos de la siguiente forma:

- El grupo “Recepción” va a tener asignada la política “Usuarios Standard”

- Lo grupos “Usuarios VIP” y “IT” van a tener asignadas la política “Usuarios VIP”

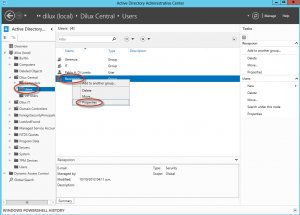

Para esto, vamos a nuestra infraestructura de OUs e ingresamos a las propiedades del grupo “Recepcion”:

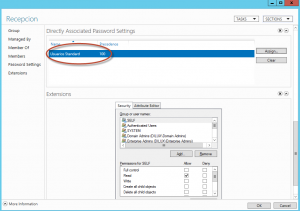

Allí vemos que en la ficha del grupo tenemos la solapa “Password Settings” y la posibilidad de asignar una política al grupo:

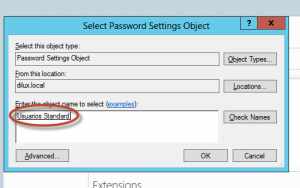

En nuestro caso, vamos a seleccionar la política “Usuarios Standard”:

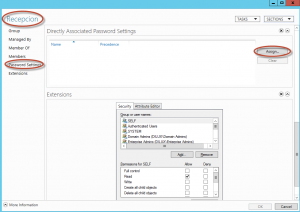

Aceptamos esta opción, y vemos como quedaría asignada y su procedencia:

Solo nos queda aceptar, y abremos aplicado esta política de contraseñas y bloqueo de cuentas al grupo “Recepción”.

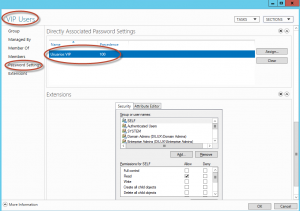

Haremos lo mismo con el grupo “Usuarios VIP”, que está dentro de la OU llamada “VIP Users”:

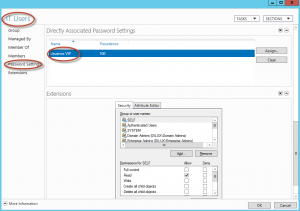

Y, por supuesto, haremos lo mismo con nuestro grupo “IT Users”, dentro de la OU llamada “Dilux IT\Users”:

Validación de Políticas

Las políticas de contraseña están listas para usarse. Podemos validar que las opciones están vigentes y para quién desde las propiedades de cada una de las políticas:

Conclusiones

Sin lugar a dudas, el pedido de implementación de diferentes políticas de contraseñas y bloqueos de cuenta en una organización se repite día a día en nuestra tarea. Si bien ya con Windows Server 2008 podíamos hacerlo, en Windows Server 2012 tenemos la posibilidad de implementarlo de una forma sencilla y visual.

Comentarios y Corrección de Errores

Hemos realizado nuestro mejor esfuerzo para no cometer errores, pero al fin y al cabo somos seres humanos. Si deseás reportar algún error o darnos feedback de qué te pareció esta publicación, por favor no dejes de comunicarte con nosotros a través de correo electrónico a la siguiente dirección: info@tectimes.net.