[TUTORIAL] Active Directory Domain Services | Eliminación Forzada de un Controlador de Dominio Huérfano en Windows Server 2012

En esta publicación vamos a demostrar cómo ejecutar una actividad que muy seguido debemos, los administradores, afrontar: la remoción forzada de un controlador de dominio huérfano de Active Directory Domain Services debido a que fue apagado, reinstalado o no vuelto a poner en actividad, y no podemos ejecutar la remoción “clásica” o “esperada” desde Roles y Features.

Si bien el procedimiento es simple y a partir de Windows Server 2008 ha sido simplificado, vamos a recorrer todas las consideraciones iniciales y de cierre del mismo, con el objetivo de tener una vista integral y no solo técnica sobre el tema.

Contenidos

Introducción

Objetivo

Esta publicación tiene como objetivo:

- Recorrer las principales consideraciones y recomendaciones a realizar en el momento de ejecutar el procedimiento de remoción de un controlador de dominio huérfano.

- Demostrar en forma práctica cómo es el procedimiento de remoción de un controlador de dominio huérfano, en un ambiente single forest / single domain y con Windows Server 2012 R2, si bien estos procedimientos son aplicables para algunas versiones anteriores con Active Directory Domain Services.

Audiencia

Este documento está dirigido a Consultores, Profesionales IT y personas que desarrollan tareas de Consultoría, Administración y Soporte o que simplemente están interesados en aprender nuevas cosas.

Comentarios y Corrección de Errores

Hemos realizado nuestro mejor esfuerzo para no cometer errores, pero al fin y al cabo somos seres humanos. Si deseás reportar algún error o darnos feedback de qué te pareció esta publicación, por favor no dejes de comunicarte con nosotros a través de correo electrónico a la siguiente dirección: info@tectimes.net.

Alcance Técnico

Entender cuál es el alcance de la publicación nos ayuda a tener una expectativa real de lo que encontraremos en la misma, de modo tal que quién lo lee no espere ni más ni menos de lo que encontrará. Vamos a describir el escenario de trabajo, tecnologías alcanzadas y plan de trabajo en alto nivel.

Objetivo Técnico

El objetivo técnico de este tutorial es:

- Realizar la remoción de un controlador de dominio huérfano en un ambiente de Active Directory Domain Services single forest / single domain con Windows Server 2012 R2.

- Recorrer, en alto nivel, las verificaciones y consideraciones recomendadas a realizar antes y después del proceso de remoción.

Tecnologías Alcanzadas

Las tecnologías alcanzadas por esta publicación son las siguientes:

- Windows Server 2012 R2 Standard y Datacenter.

- Windows Server 2012 Standard y Datacenter.

- Windows Server 2008 R2 Standard, Enterprise y Datacenter.

- Windows Server 2008 Standard, Enterprise y Datacenter.

- Active Directory Domain Services en Windows Server 2008 hasta Windows Server 2012 R2.

Escenario de Trabajo

Para esta publicación se utilizará el siguiente escenario de trabajo:

- Ambiente de Active Directory Domain Services Single Forest / Single Domain.

-

Controladores de dominio en base Windows Server 2012 R2 Standard:

- TT-S-HV12R2-01.

- TT-S-HV12R2-02.

- TT-S-HV12R2-04 (este será el que vamos a remover).

- Nivel Funcional de Bosque y Dominio 2012 R2.

Plan de Trabajo

Aquí se debe indicar cuál es el plan de trabajo que vamos a desarrollar en el presente tutorial:

-

Verificaciones y Consideraciones:

- Backup de un controlador de dominio.

- Verificación de Global Catalog.

- Verificación de Roles FSMO.

-

Eliminación del Controlador de Dominio:

- Borrado del Servidor.

-

Borrado de Metadata:

- Limpieza de Sitios y Servicios.

- Limpieza de DNS.

-

Verificaciones y Consideraciones:

- Backup de un controlador de dominio.

- Promoción de un Controlador de Dominio adicional.

Desarrollo

Vamos a desarrollar la remoción forzada de dos controladores de dominio en una infraestructura de Windows Server 2012.

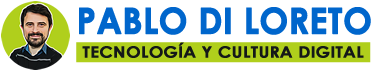

Como vemos, el resultado de un repadmin nos muestra que los controladores de dominio no pueden ser contactados y el controlador de dominio “vivo” hace 14 días que tiene errores de replicación:

Vamos a ejecutar el plan de trabajo propuesto paso a paso, como así también comentar las recomendaciones y consideraciones pertinentes.

Verificaciones y Consideraciones Iniciales

Backup de un controlador de dominio sano

Como siempre comentamos, es muy importante que contemos con un backup de por lo menos un controlador de dominio antes de realizar el procedimiento. Aunque el mismo está documentado y es relativamente seguro de ejecutar, debemos tomar conciencia que la única forma de volver atrás ante algún error crítico será a través de un backup.

Una vez realizado el mismo, podemos continuar.

Verificación de Global Catalog

Un aspecto importante antes de avanzar es comprobar si hay algún Global Catalog en nuestra infraestructura. Si bien su ausencia se hará notar, puede ser que por alguna razón (no revisión, red pequeña, no presencia de un administrador) el GC no esté presente.

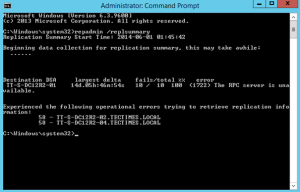

Para verificar qué servidores dentro de nuestra infraestructura son Global Catalog, podemos correr el siguiente comando:

dsquery server -domain tectimes.local –isgc

El mismo nos devolverá el siguiente resultado y similar a este:

En este caso, tenemos 3 equipos que tienen la función de Global Catalog. No obstante, en el caso que el único controlador de dominio que quedará online no sea Global Catalog, debemos convertirlo.

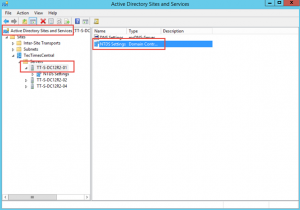

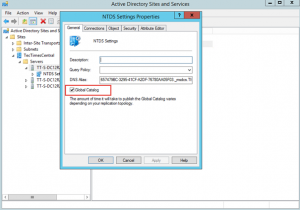

Para ello vamos a ir a la consola de Sitios y Servicios e ingresar al sitio donde se ubica nuestro DC:

Una vez allí, hacemos clic en “NTDS Settings” y propiedades. Aparecera el siguiente cuadro:

Como vemos en la imagen, debemos tildar la opción “Global Catalog”. Una vez marcada y aceptada la opción, debemos esperar un tiempo razonable hasta que este cambio surja efecto. Cuando la información replique hasta el nuevo Global Catalog, el evento 1119 se registrará en el Visor de Eventos, puntualmente en el apartado de Directory Services, indicando que el equipo se ha publicado como Global Catalog.

Verificación de Roles FSMO

Es importante para la salud del Servicio de Directorio que los roles FSMO estén en un controlador de dominio vivo, o queden en uno vivo J. Más allá de las consideraciones en ambientes de múltiples dominios, suponiendo que estamos en un ambiente single forest / single domain debemos garantizar que por lo menos estén los 5 roles en el controlador de dominio vivo (o alguno vivo) y sano actualmente.

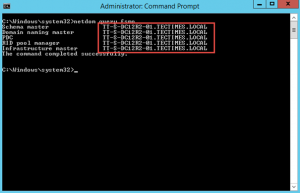

Podemos verificar la ubicación de los roles con el siguiente comando:

netdom query fsmo

En nuestro caso el resultado es el siguiente:

Esto significa que todos los roles están en el controlador de dominio “TT-S-DC12R2-01”. En el caso que los roles estén en un controlador de dominio que está apagado, deberá realizarse un seize de ellos siguiendo los procedimientos necesarios. En dicho caso, verificar en la sección “Publicaciones Relacionadas” al final de esta publicación.

Eliminación del Controlador de Dominio

Vamos a repasar el procedimiento que debemos seguir para eliminar el controlador de dominio en un ambiente de Windows Server 2012 y Windows Server 2012 R2, si bien el procedimiento también es aplicable para versiones 2008 y 2008 R2.

Borrado del Servidor

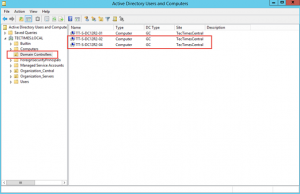

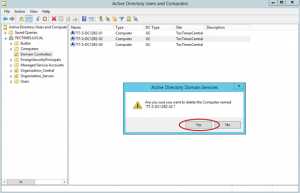

Lo primero que debemos hacer es, desde “Users and Computers”, eliminar el controlador de dominio que debemos “limpiar” forzadamente.

Para ello ingresaremos a esta consola y ubicaremos el mismo dentro de la OU “Domain Controllers”:

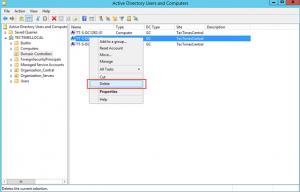

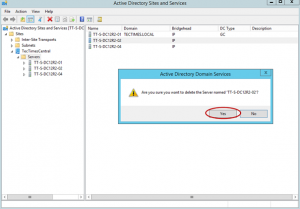

Una vez allí haremos botón derecho sobre dicho DC y elegiremos “Delete”:

Nos aparecerá el siguiente cartel, alertando de la eliminación. Debemos dar en “Yes”:

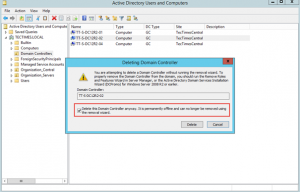

Adicionalmente, nos aparecerá otro cuadro que nos alertará que se va a eliminar un controlador de dominio y que para despromoverlo deberíamos eliminar el rol desde dicho equipo. No obstante, y como a dicho equipo lo estamos eliminando forzadamente porque ya no lo tenemos más, vamos a hacer caso omiso a la advertencia. En su lugar, vamos a tildar la opción que figura debajo y que dice “Delete this Domain Controller anyway…” dado que está offline:

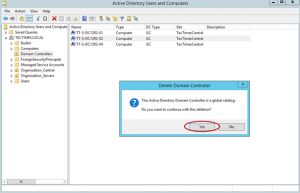

Por último, y si el DC era Global Catalog, nos aparecerá un cartel advirtiéndonos esto. Como nosotros ya hemos verificado este tema y vamos a tener por lo menos un Global Catalog vivo en nuestra infraestructura le damos “Yes”:

Lo mismo debemos realizar con otro controlador de dominio que querramos eliminar de forma forzada, por supuesto dejando por lo menos uno sano.

Borrado de Metadata

A partir de Windows Server 2008 la remoción del DC debemos hacerla (y alcanza con hacerla) desde la interfaz gráfica, con los pasos que hemos realizado anteriormente.

Sin embargo, se deberán seguir los lineamientos para chequeo de DNS y forzado de replicación. Adicionalmente, quizás quede info restante que borrar como la que está en Sitios y Servicios y en el DNS.

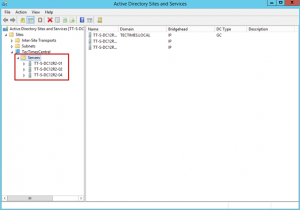

Limpieza de Sitios y Servicios

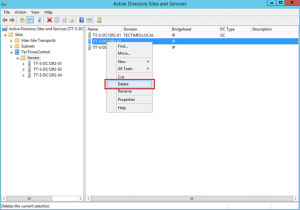

Para ello, vamos a entrar a esta consola y vamos a ubicar el controlador de dominio borrado en el sitio donde pertenecía:

Allí haremos botón derecho y “delete” sobre el mismo:

Nos pedirá una confirmación, la cual aceptamos:

Ahora vamos a pasar al próximo paso: Limpieza de DNS.

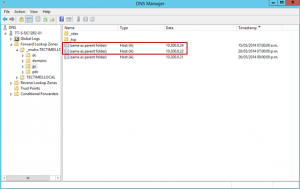

Limpieza de DNS

Adicionalmente vamos a verificar que no queden apuntamientos en nuestro DNS del controlador de dominio recientemente creado. Para esto vamos a ir a la zona perteneciente a nuestro dominio interno y ubicaremos los registros A. Lo mismo haremos con la zona “_msdcs” como vemos en la imagen:

¡Trabajo casi listo! Vamos a realizar diversas modificaciones y comentar algunas consideraciones finales de la actividad.

Verificaciones y Consideraciones Finales

Vamos a destacar algunos procedimientos de verificación y consideraciones finales al proceso realizado.

Backup de un controlador de dominio sano

Hemos realizado un backup de un controlador de dominio sano antes de comenzar el procedimiento. Una vez ejecutado, es importante repetir el backup para tener info de la infraestructura remediada. Si bien el paso parece adicional y sin sentido, es recomendable realizarlo y nos demanda poco esfuerzo.

Promoción de un Controlador de Dominio adicional

En el caso que nos hayamos quedado solo con un controlador de dominio en nuestra infraestructura, es importante que podamos promocionar uno adicional de modo tal de tener disponibilidad ampliada y una replicación de nuestra información de directorio.

Salvando los pormenores de dimensionamiento y diseño, siempre es importante y recomendable contar por lo menos con dos controladores de dominio sanos y encendidos que repliquen correctamente.

Conclusiones

En esta publicación hemos visto cómo realizar la remoción de un controlador de dominio huérfano en Active Directory Domain Services.

Esta tarea es una de las tantas que los administradores debemos afrontar. Esto normalmente ocurre cuando un controlador de dominio fue apagado, reinstalado o no vuelto a poner en actividad, y no podemos ejecutar la remoción “clásica” o “esperada” desde Roles y Features lo cual sería el procedimiento ordenado.

Como hemos podido comprobar, el procedimiento es simple. Por esta razón hemos puesto foco también en indicar verificaciones y consideraciones pre y post procedimiento, para poder brindar un valor agregado a los administradores sobre ítems que normalmente no suelen figurar en guías.

Esperamos que la publicación haya sido útil y ¡los esperamos para los próximos!

Referencias y Links

- How to remove data in Active Directory after an unsuccessful domain controller demotion: http://support.microsoft.com/kb/216498

- Demoting Domain Controllers and Domains (Level 200): http://technet.microsoft.com/en-us/library/jj574104.aspx

- Clean Up Server Metadata: http://technet.microsoft.com/en-us/library/cc816907(WS.10).aspx

- How to promote a domain controller to a global catalog server: http://support.microsoft.com/kb/296882

- Complete Step by Step to Remove an Orphaned Domain controller: http://msmvps.com/blogs/acefekay/archive/2010/10/05/complete-step-by-step-to-remove-an-orphaned-domain-controller.aspx

- Remove Active Directory Domain Controller Metadata: http://gallery.technet.microsoft.com/ScriptCenter/d31f091f-2642-4ede-9f97-0e1cc4d577f3/

[related-posts]