[Tutorial] Microsoft Azure | Configurar una VPN Point-To-Site en Microsoft Azure y Windows

Una red de tipo “Point-to-Site” en Microsoft Azure permite crear una conexión segura entre un punto en particular (que puede ser una computadora con Windows o dispositivo compatible con este tipo de marcados) y una red virtual de Azure.

En este tutorial vamos a conocer, paso a paso, cómo configurar una red virtual en la nube de Microsoft (Azure) y luego cómo configurar en un cliente Windows el marcado para poder acceder, por ejemplo, a las máquinas virtuales que estén en nuestro tenant y red.

Contenidos

Introducción

Objetivo

Esta publicación tiene como objetivo demostrar a las organizaciones y administradores de IT cómo pueden configurar una VPN en un cliente Windows (Windows 7, 8 y otros compatibles) una VPN de tipo “Point-To-Site” para enlazar ese dispositivo con una red virtual de Microsoft Azure. Esto permitirá poder acceder, rápidamente, a los recursos de dicha red virtual de Azure.

Audiencia

Este documento está dirigido a Consultores, Profesionales IT y personas que desarrollan tareas de Consultoría, Administración y Soporte o que simplemente están interesados en leer e investigar sobre la tecnología alcanzada por esta publicación.

Comentarios y Corrección de Errores

Hemos realizado nuestro mejor esfuerzo para no cometer errores, pero al fin y al cabo somos seres humanos. Si deseás reportar algún error o darnos feedback de qué te pareció esta publicación, por favor no dejes de comunicarte con nosotros a través de correo electrónico a la siguiente dirección: info@tectimes.net.

Alcance Técnico

Entender cuál es el alcance de la publicación nos ayuda a tener una expectativa real de lo que encontraremos en la misma, de modo tal que quién lo lee no espere ni más ni menos de lo que encontrará. Vamos a describir el objetivo técnico, tecnologías alcanzadas, escenario de trabajo y plan de trabajo en alto nivel.

Objetivo Técnico

El objetivo técnico de este tutorial es:

- Crear una red virtual en Microsoft Azure y configurar la funcionalidad de VPN Point-So-Site.

- Configurar un cliente Windows 8.1 para poder realizar un marcado y conectarse a la red anteriormente creada.

Tecnologías Alcanzadas

Las tecnologías alcanzadas por esta publicación son las siguientes:

- Microsoft Azure.

- Redes Virtuales de Microsoft Azure.

- Cliente VPN de Microsoft Windows 8.1 o dispositivos compatibles.

- Visual Studio ediciones Express o superiores.

Escenario de Trabajo

El escenario de trabajo que da marco a esta publicación es el siguiente:

- Contamos con una suscripción de Microsoft Azure válida y activa.

- PC con Windows 8.1 o compatible.

- Visual Studio Express 2012 instalado (o superior).

- Conexión a Internet.

Plan de Trabajo

El plan de trabajo a desarrollar en esta publicación es el siguiente:

- Configuración de Red Virtual en Microsoft Azure.

- Configuración de Certificado Digital.

- Instalación de cliente VPN de Microsoft Azure en Microsoft Windows cliente.

- Conexión de VPN Point-To-Site.

Desarrollo

Configuración de Red Virtual en Microsoft Azure

Vamos a proceder a recorrer, paso a paso, la configuración de la red virtual en Microsoft Azure y dejarla preparada para recibir conexiones VPN Point-To-site.

Creación de Red Virtual en Microsoft Azure

Antes que nada, lo que debemos hacer es crear una red de Azure (si es que no la tenemos creada) para poder configurar las opciones de VPN en la misma. El alcance de este tutorial no es el de modificar una red existente, sino que vamos a mostrar cómo (durante el proceso de creación de la red virtual) podemos configurar las opciones de VPN y, específicamente, la opción de VPN Point-to-Site.

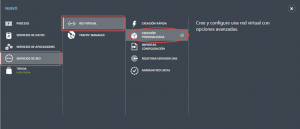

Desde el Portal de Administración de Microsoft Azure vamos a crear una nueva red personalizada:

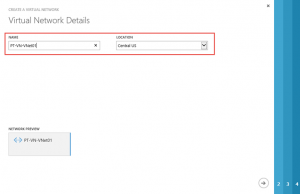

Si bien las opciones pueden variar en forma gráfica (de acuerdo a la versión de Portal que utilicemos) el camino es muy similiar. En la primera pantalla vamos a configurar el nombre y la ubicación de la red virtual de Azure:

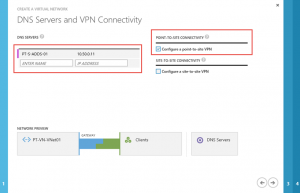

En la siguiente pantalla configuraremos los servidores DNS (en el caso que querramos utilizar DNS propios en vez de los aprovisionados por Azure automáticamente, por ejemplo para resolución de nombres interno) y es muy importante tildar la opción de “Configurar una VPN Point-to-Site” sobre la derecha:

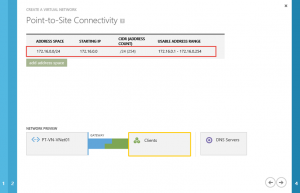

Como hemos habilitado la configuración de VPN Point-To-Site, el asistente nos pedirá que destinemos una red para asignar direcciones a los clientes que se conecten con dicha VPN. En nuestro caso vamos a seleccionar una red de tipo 172.16.0.x de 24 bits (máscara de subred 255.255.255.0). Esto nos dará la posibilidad de conectar 254 clientes:

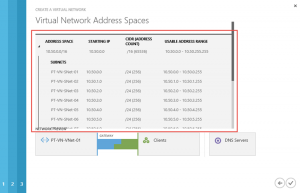

En la siguiente ventana vamos a configurar el Espacio de Direcciones de nuestra red virtual (a diferencia de la ventana anterior, que era el espacio de nombres de la VPN Point-To-Site). Aquí podemos crear una red y subredes en base a la red seleccionada, como vemos en el ejemplo siguiente:

Una vez finalizada esta ventana, hemos creado nuestra red de Microsoft Azure con capacidades de conectividad VPN de tipo Point-To-Site. Ahora debemos seguir con otras configuraciones para lograr nuestro objetivo.

Creación de Puerta de enlace de Ruteo Dinámico en Microsoft Azure (Dynamic Routing Gateway)

Una vez creada la red virtual con capacidades de VPN Point-To-Site, como hemos hecho hasta ahora, nos queda disparar la creación de la Puerta de Enlace para Ruteo Dinámico (Dynamic Routing Gateway). Este tipo de Gateway permite que a través de un túnel especialmente creado se puedan reenviar paquetes. Cualquier paquete que llegue a esa interfaz de tunel se enviará a través de la conexión VPN hacia el otro extremo.

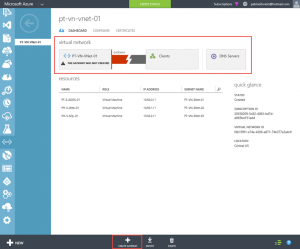

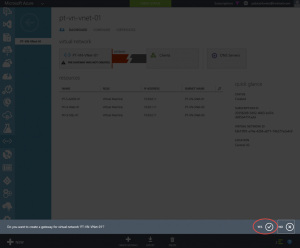

La creación de este “Dynamic Routing Gateway” es muy simple. Debemos hacer clic en “Create Gateway”:

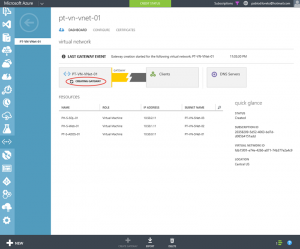

La creación, una vez confirmada, durará varios minutos:

Durante su creación podemos ver el indicador en el Panel de Administración de Azure. Si bien este panel puede cambiar, la figura es ilustrativa:

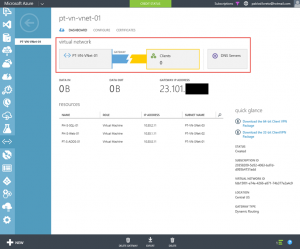

Una vez creado el Gateway, podremos ver que la red está lista para recibir conexiones VPN:

Una vez completada esta configuración, debemos continuar con acciones del lado “cliente”, las cuales veremos a continuación.

Configuración de Certificado Digital

Ahora vamos a recorrer los pasos necesarios para generar un certificado autofirmado (hasta el momento el único aceptado para este tipo de conexiones VPN en Azure) e importarlo en la consola correspondiente.

Generación de Certificado Autofirmado

Para poder generar el certificado autofirmado, es necesario contar con las herramientas de Visual Studio. Puntualmente vamos a utilizar el ejecutable “makecert” de este pack de herramientas. Para usar makecert, y si no tenés instalado en el equipo Visual Studio, podrás descargar e instalar una versión Express de Visual Studio cuya licencia es gratuita.

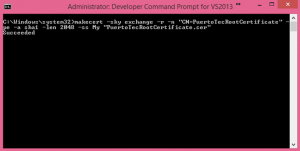

Lo primero que debemos hacer, una vez instalado el Visual Studio, es abrir con derechos administrativos el Command Prompt de Visual Studio (“Developer Command Prompt for VS2013” en nuestro caso). Allí vamos a ingresar el siguiente comando:

makecert -sky exchange -r -n “CN=PuertoTecRootcertificate” -pe -a sha1 -len 2048 -ss My “PuertoTecRootcertificate.cer”

En donde dice “CN=PuertoTecRootcertificate” y donde dice “PuertoTecRootcertificate.cer” podemos ingresar el nombre que querramos o hacer referencia a alguna organización. El primero es el nombre de la Entidad Root y la segunda es el nombre del archivo .cer que se generará.

El comando anterior creará e instalará el certificado en el almacenamiento personal de certificados de la computadora donde se está ejecutando, y será éste certificado el que se debe subir al Portal de Administración de Microsoft Azure. Para ello, antes, debemos exportarlo.

Exportación del Certificado Autofirmado e Importación en Microsoft Azure

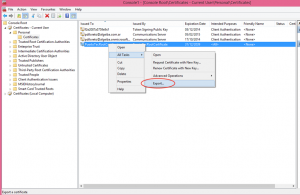

Para realizar la exportación, vamos a abrir la consola de certificados en el equipo donde ejecutamos el comando (utilizando el MMC – “Microsoft Management Console”). Allí navegaremos hasta el Personal Store (no Computer Store!!) y buscaremos el nombre de nuestro certificado (y que indicamos en el comando de MakeCert). Allí haremos botón derecho y Export:

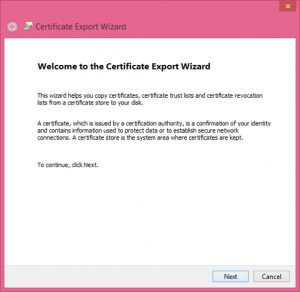

Se abrirá el asistente para Exportación de Certificado Digital:

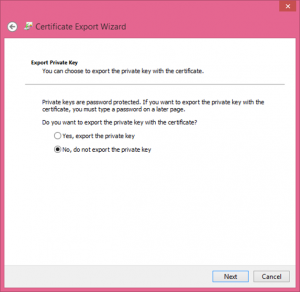

Si bien es recomendable guardar la clave pública y resguardar el certificado digital en una ubicación segura (dado que se ha creado un Certificado Root como parte del proceso de generación del certificado requerido para Azure), esto no es requerido para continuar con el proceso de exportación / importación en Azure (es más, si se exporta la clave privada no podremos subir el archivo resultante a Azure). Por esta razón, le indicaremos al asistente no exportar la clave privada:

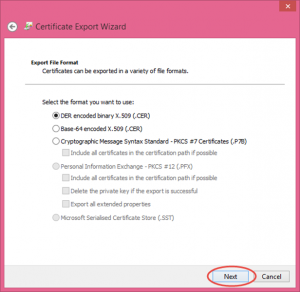

El formato que elegiremos será el siguiente:

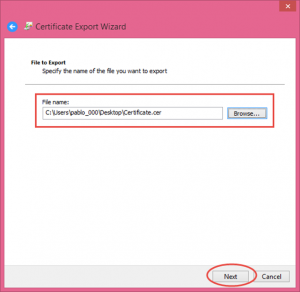

Luego debemos elegir la ubicación donde guardaremos el archivo resultante (.cer en nuestro caso) y que utilizaremos para subir al portal de Microsoft Azure:

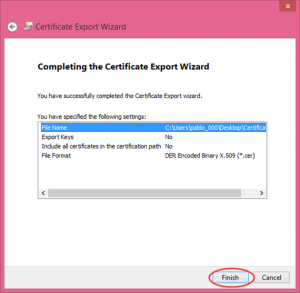

Una vez elegida la ubicación, daremos finalizar al asistente:

Importación del Certificado Autofirmado en Microsoft Azure

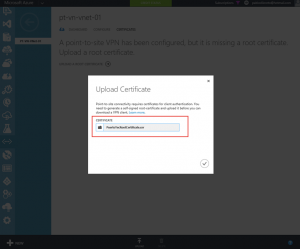

Desde el Portal de Microsoft Azure, debemos ingresar a la Red Virtual generada en pasos anteriores y en la solapa “Certificados” (o “Certificates” en inglés) debemos subir el archivo .cer generado en la exportación:

Instalación de Cliente VPN de Microsoft Azure en Windows

Una vez creada la puerta de enlace para la red virtual e importado el certificado digital autofirmado, estamos en condiciones de instalar el cliente de VPN en Windows para poder establecer el marcado VPN hacia Microsoft Azure. Es importante destacar que en la PC donde instalemos el cliente, para poder establecer la comunicación DEBEMOS tener instalado en el Personal Store el certificado digital autofirmado. Si la PC es la misma donde ejecutamos el comando “MakeCert” no debemos hacer pasos adicionales. Si, en cambio, queremos instalar el cliente VPN en otra PC, debemos antes importar en este contenedor (Personal Store) el certificado generado en pasos anteriores.

Desde la misma consola de Microsoft Azure, y dentro de las propiedades de la Red Virtual generada, tenemos los instaladores para 32 y 64 bits:

Simplemente debemos hacer clic sobre la versión correspondiente con nuestra PC con Windows y ejecutarlo para que se genere la red VPN.

Conexión de VPN Point-To-Site

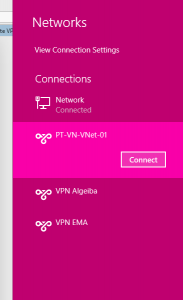

Una vez instalado el cliente VPN, tendremos en las redes de Windows la posibilidad de elegir la conexión (que se llamará igual a la red virtual de Azure) y marcarla:

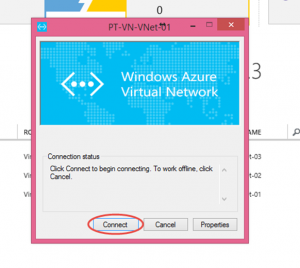

El cuadro para conexión de VPN hacia Azure es un tanto distinto al clásico que estamos acostumbrados en Windows, y tiene opciones de configuración limitadas en relación a una conexión VPN generada desde Windows (y no desde el software descargado desde Azure):

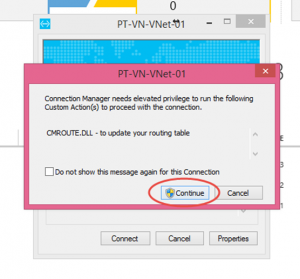

En el momento de hacer el marcado, nos aparecerá una advertencia que debemos aceptar. Esta advertencia tiene relación a la necesidad del software de marcado VPN de generar ruteos necesarios para que podamos llegar a la red y subredes virtuales en Azure:

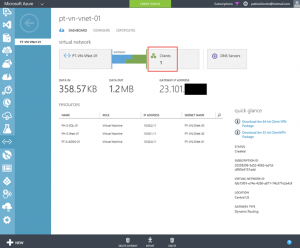

Una vez conectados a Azure, podremos visualizar desde la Consola de Administración que hay un cliente conectado:

Conclusiones

Conectarnos a Azure a través de una VPN Point-To-Site nos permite acceder a la infraestructura montada de máquinas virtuales sin necesidad de abrir puertos públicos de administración, como puede ser el de RDP.

La VPN Point-To-Site nos permite conectar un dispositivo, como es Windows Cliente u otro compatible, con una red virtual de Microsoft Azure.

Otra opción existente, no tratada en esta publicación, es realizar una conexión Site-to-Site hacia Azure. Este tipo de conexiones, a diferencia de la Point-to-Site, nos permite conectar un sitio con una red de Microsoft Azure, por lo cual todos los dispositivos dentro del sitio origen podrán llegar (salvo reglas de Firewall que digan lo contrario) a la red de Azure. Esto evita tener que generar un marcado VPN desde cada dispositivo que querramos conectar a nuestra infraestructura en la nube de Microsoft.

Esperamos que la información de esta publicación les haya resultado de interés, y ¡son bienvenidos todos sus comentarios! ¡Saludos!

Referencias y Links

- Configure a Point-to-Site VPN in the Management Portal: http://msdn.microsoft.com/en-us/library/azure/dn133792.aspx

- Virtual Network FAQ: http://msdn.microsoft.com/en-us/library/azure/dn133803.aspx

[related-posts]