[HOW-TO] Active Directory Domain Services | Como verificar, transferir o asumir roles FSMO

Si bien Active Directory es un sistema multi-master donde todos los controladores de dominio pueden realizar todas las tareas, hay algunas de ellas que solo puede realizar un controlador de dominio a la vez, y solo uno. Estas funciones se conocen como roles FSMO (Flexible Single Master Operations).

En este tutorial veremos cómo reconocer en que Controlador de Dominio están estos roles en nuestra organización, como transferirlos entre ellos y, también, como realizar un “seize”, es decir que un controlador de dominio “asuma” uno o más roles que antes tenía otro controlador de dominio pero ahora ya no está disponible.

Contenidos

Introducción

Objetivo

El presente documento tiene como objetivo mostrar cómo verificar, transferir o asumir roles FSMO (Flexible Single-Master Operations) en Active Directory Domain Services a partir de Windows 2000.

Audiencia

Este documento está dirigido a Consultores, Profesionales IT y personas que desarrollan tareas de Consultoría, Administración y Soporte o que simplemente están interesados en aprender nuevas cosas.

Comentarios y Corrección de Errores

Hemos realizado nuestro mejor esfuerzo para no cometer errores, pero al fin y al cabo somos seres humanos. Si deseás reportar algún error o darnos feedback de qué te pareció esta publicación, por favor no dejes de comunicarte con nosotros a través de correo electrónico a la siguiente dirección: info@tectimes.net.

Alcance

Entender cuál es el alcance de la publicación nos ayuda a tener una expectativa real de lo que encontraremos en la misma, de modo tal que quién lo lee no espere ni más ni menos de lo que encontrará. Vamos a describir el escenario de trabajo, tecnologías alcanzadas, la bitácora y el objetivo técnico.

Objetivo Técnico

El objetivo técnico de esta publicación es:

- Mostrar cómo reconocer los roles FSMO y su ubicación.

- Realizar una transferencia de los roles entre controladores de dominio vivos.

- Realizar un seize (robo) de roles entre controladores de dominio.

El requerimiento descrito en el título se verá cerrado cuando:

- Podamos verificar el owner de los roles FSMO de Active Directory Domain Services.

- Podamos transferir entre controladores de dominio los roles FSMO de Active Directory Domain Services.

- Podamos trasladar entre controladores de dominio los roles FSMO de Active Directory Domain Services ante la eventual falla de uno de ellos que lo aloja.

Tecnologías Alcanzadas

Esta publicación puede aplicarse a:

- Windows Server 2012 Standard

- Windows Server 2012 Datacenter.

Escenario de Trabajo

El escenario de trabajo que tenemos para este tutorial es el siguiente:

- Contamos con un dominio de Active Directory llamado “ESTUDIOMARTIN.LOCAL” de una empresa de fantasía llamada “ESTUDIOMARTIN”.

-

Contamos con dos controladores de dominio:

- PDC01.ESTUDIOMARTIN.LOCAL

- PDC02.ESTUDIOMARTIN.LOCAL

Tecnologías Alcanzadas

Si bien esta publicación trata específicamente sobre Active Directory Domain Services partir de su versión en Windows Server 2008, también puede aplicarse con algunas restricciones a:

- Windows Server 2000.

- Windows Server 2003.

- Windows Server 2003 R2.

Desarrollo

A partir de Active Directory en la versión de Windows Server 2000, existen algunos roles que solo pueden ser ejecutados por un solo controlador de dominio, a veces en el Forest y otras en el Dominio. Estos roles se conocen como “Flexible Single Master Operations” (FSMO). Los Roles FSMO son 5:

- Schema Master: puede haber uno en el Forest.

- Domain Naming Master: puede haber uno en el Forest.

- RID Master: puede haber uno en cada Dominio del Forest.

- PDC Emulator: puede haber uno en cada Dominio del Forest.

- Infraestructure Master: puede haber uno en cada Dominio del Forest.

El objetivo de este tutorial no es explicar para que sirve cada uno: esta información está disponible en las “Publicaciones relacionadas” al final del mismo. Solo diremos que cada rol tiene funciones específicas dentro de nuestro esquema de AD, y a veces por tareas de mantenimiento o resolución de incidentes debemos identificar donde están y transferirlos o pasarlos a otros controladores de dominio.

Vamos a repasar, en este tutorial, como realizar esas tareas según el Plan de Trabajo planeado al inicio.

Verificación de la ubicación de Roles FSMO

Existen varias maneras de verificar la ubicación de los roles FSMO en Active Directory. Nosotros vamos a dividir estas maneras en: por línea de comandos y gráfica. Aquí solo vamos a desarrollar la opción de línea de comandos, dado que la gráfica la desarrollaremos en la “Transferencia de Roles” más adelante.

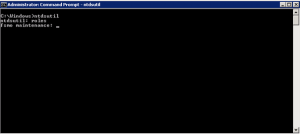

Verificación por línea de comandos

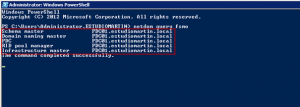

Para verificar la ubicación de los roles rápidamente, podemos abrir un CMD o PowerShell en un controlador de dominio y ejecutar el siguiente comando:

Netdom query fsmo

Esto dará como resultado la siguiente salida:

Como vemos, este comando nos indica cada rol y su ubicación (en qué controlador de dominio se encuentra). En nuestro caso, todos los role están en el PDC01.

Transferencia de los Roles FSMO de un DC a otro DC

Supongamos que queremos realizar un mantenimiento prolongado del PDC01. Para evitar disrupción de servicio en los clientes, vamos a transferir los roles FSMO del PDC01 al PDC02. Tenemos varias opciones para hacerlo: por línea de comandos o por interfaz gráfica. Vamos a explorar ambas opciones.

Transferencia por Línea de Comandos

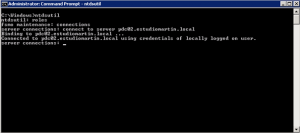

Para realizar la transferencia por línea de comandos, es necesario hacer uso del comando “NTDSUTIL”. Para ello ingresamos por CMD el siguiente texto:

NTDSUTIL

Obteniendo como resultado:

Luego ingresamos:

roles

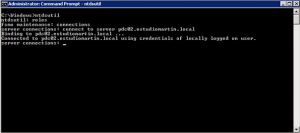

Una vez recibido “fsmo maintenance” ingresaremos:

connections

La respuesta del sistema será “server connections”. Ahora debemos conectarnos al controlador de dominio al cual queremos transferir los roles. En nuestro caso es PDC02.ESTUDIOMARTIN.LOCAL. Por esta razón, ingresaremos:

Connect to Server PDC02.ESTUDIOMARTIN.LOCAL

Ya estando conectados, tipearemos “q” para ir hacia atrás:

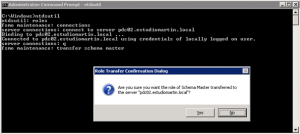

Y ahora comenzaremos a transferir los roles. Para transferir los roles necesitamos ingresar la siguiente sintaxis:

Transfer [nombre de rol]

Por ejemplo, para transferir el “Schema Master” debemos ingresar:

Transfer Schema Master

El sistema nos preguntará si queremos realizar la transferencia, a lo cual respondemos que sí y obtenemos como resultado:

Por cada rol que queremos transferir, este es el comando:

Transfer infrastructure master Transfer naming master Transfer PDC Transfer RID master Transfer schema master

Transferencia por Interfaz Gráfica

Existe otro método para transferir los roles FSMO y es a través de la interfaz gráfica. Vamos a recorrer cada rol para determinar dicho método por intefaz gráfica.

Schema Master

Para poder verificar en forma gráfica donde está el Schema Master, primero debemos conectarnos al controlador de dominio al cual queremos transferirlo. Luego, debemos antes registrar una DLL en dicho DC. Para esto vamos a ir al CMD e ingresaremos lo siguiente:

regsvr32 schmmgmt.dll

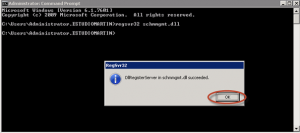

Luego de ejecutar el comando, nos debería aparecer el siguiente cartel:

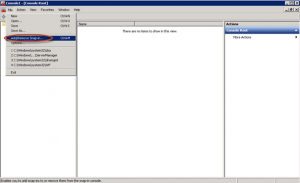

Una vez realizado esto, podemos abrir un MMC (Microsoft Management Console) desde el menú inicio, buscando “MMC” y haciendo clic en el complemento:

Elegiremos, desde el menú “File” la opción “Add/Remove Snag-in…”:

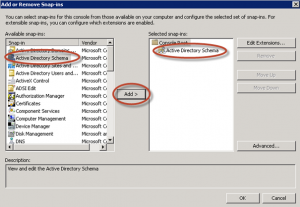

Seleccionaremos y agregaremos el complemento “Active Directory Schema”:

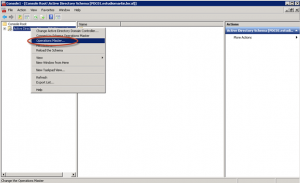

Una vez agregado el complemento, aceptamos y hacemos botón derecho sobre el módulo, seleccionando la opción “Operations Master…”

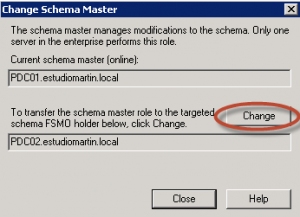

Nos aparecerá un cuadro con la posibilidad de cambiar (Change) la ubicación del rol.

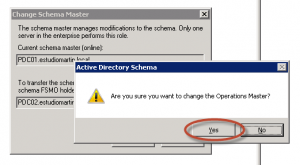

Cuando hacemos clic en “Change” nos pedirá confirmación:

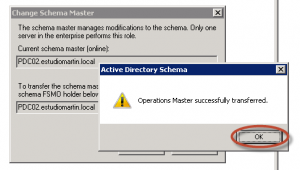

Una vez confirmada la opción, el rol se habrá transferido.

Si por algún motivo no tenemos la opción “Change” disponible, es porque nos hemos conectado al DC que aloja actualmente el rol. Recordar conectarse al DC al que QUEREMOS TRANSFERIR el rol!

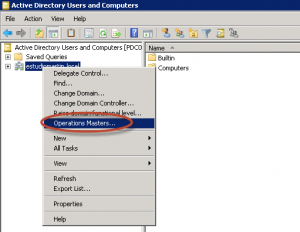

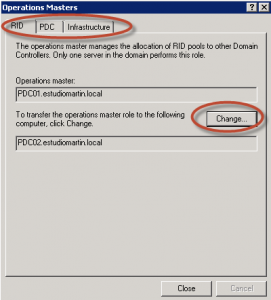

RID Master, PDC Emulator, e Infrastructure Masters

Estos tres roles se transfieren desde el mismo lugar. Vamos a ingresar a la consola “Active Directory Users and Computers” desde el controlador de dominio al cual queremos transferir los roles, allí haremos botón derecho sobre el dominio y elegiremos “Operations Masters”:

Una vez allí, nos aparecerá un cuadro con la posibilidad de cambiar la ubicación de estos tres roles:

Sólo debemos ir a cada solapa y elegir “Change”.

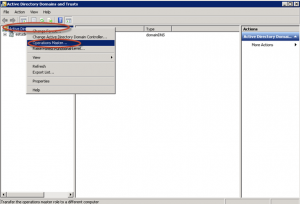

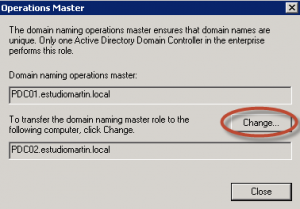

Domain Naming Master

Para transferir este rol, debemos ir a la consola “Active Directory Domains and Trusts”, hacer botón derecho en la raíz de la consola (no el nombre del dominio, sino un paso más arriba) y hacer clic en “Operations Master”:

Allí aparecerá un cuadro donde podemos transferir este rol haciendo clic en el botón “Change”:

Seize de los Roles FSMO

Existen escenarios donde no es posible transferir los roles, dado que el controlador de dominio donde estaban alojados tiene problemas, ya no existe o no puede replicar.

En estos escenarios, debemos realizar un “Seize” de los roles. Esto significa que otro controlador de dominio asumirá, en forma forzada, los roles. Cabe destacar algo muy importante: una vez hecho un seize, el controlador de dominio que alojaba antes los roles no puede volver a ser encendido, debiendo volver a promoverlo (previa despromoción forzada) de su rol de Domain Controller.

Para realizar el seize de roles debemos utilizar la línea de comandos y el comando NTDSUTIL utilizado para la transferencia de roles que antes vimos.

Seize por Línea de Comandos

Para realizar el seize o robo de roles, debemos utilizar sí o sí la línea de comandos. Vamos a hacer uso del comando “NTDSUTIL”. Para ello ingresamos por CMD el siguiente texto:

NTDSUTIL

Obteniendo como resultado:

Luego ingresamos:

roles

Una vez recibido “fsmo maintenance” ingresaremos:

connections

La respuesta del sistema será “server connections”. Ahora debemos conectarnos al controlador de dominio al cual queremos robar los roles. En nuestro caso es PDC02.ESTUDIOMARTIN.LOCAL. Por esta razón, ingresaremos:

Connect to Server PDC02.ESTUDIOMARTIN.LOCAL

Ya estando conectados, tipearemos “q” para ir hacia atrás:

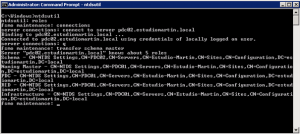

Y ahora comenzaremos a hacer seize de los roles. Para hacer el seize de los roles necesitamos ingresar la siguiente sintaxis:

Seize [nombre de rol]

Por ejemplo, para hacer el seize del “Schema Master” debemos ingresar:

Seize Schema Master

El sistema nos preguntará si queremos realizar el seize, a lo cual respondemos que sí. Por cada rol que queremos hacer seize, este es el comando:

Seize infrastructure master Seize naming master Seize PDC Seize RID master Seize schema master

Es importante RECORDAR que una vez hecho un Seize de algún rol, el controlador de dominio que alojaba dicho rol no puede volver a ser encendido y debe ser removido forzadamente.

Conclusiones

Como hemos visto, los roles FSMO pueden ser transferidos y alocados forzadamente en otra ubicación. Estas operaciones nos permiten:

-

En el caso de transferencia:

- Hacer mantenimientos programados.

- Reiniciar controladores de dominio con seguridad.

- Realizar tareas varias de mantenimiento y salud.

-

En el caso de seizce:

- Realizar remediaciones ante imprevistos.

- Realizar correcciones ante roturas de hardware en DCs que alojaban roles.

Estas operaciones pueden ser, todas, realizadas desde línea de comandos, y la transferencia de roles puede también ser realizada por interfaz gráfica.

Referencias y Links

- Operations master roles: http://technet.microsoft.com/en-us/library/cc773108(v=ws.10).aspx

- Seize the Operations Master Role: http://technet.microsoft.com/en-us/library/cc816779(v=ws.10).aspx

- Using Ntdsutil.exe to transfer or seize FSMO roles to a domain controller: http://support.microsoft.com/kb/255504/en-us

[related-posts]

Hi Pablo excelente publicacion. Estoy desarrollando un laboratory poniendo en practica las indicaciones de transfer y seize. Gracias de nuevo.

[…] [TUTORIAL] Como verificar, transferir o asumir roles FSMO […]

Muchas gracias por tu explicación paso a paso, me fue de mucha utilidad.

Saludos cordiales.

De nada Sebastian! Un saludo!

Tengo una pequeña duda.

cuando forzamos los roles con SEIZE lo tenemos que hacer en el dc que tendrá el control y esto se hace con el dc antiguo encendido o apagado.

Saludos cordiales